EIGRP (Enhanced Interior Gateway Routing Protocol) adalah routing protocol yang hanya di adopsi oleh router cisco atau sering disebut sebagai proprietary protocol pada cisco. Dimana EIGRP ini hanya bisa digunakan sesama router cisco saja. Bagaimana bila router cisco digunakan dengan router lain seperti Juniper, Hwawei, dll menggunakan EIGRP??? Seperti saya bilang diatas, EIGRP hanya bisa digunakan sesama router cisco saja. EIGRP ini sangat cocok digunakan utk midsize dan large company. Karena banyak sekali fasilitas-fasilitas yang diberikan pada protocol ini.

Hal-hal dasar yang perlu diketahui

EIGRP sering disebut juga hybrid-distance-vector routing protocol, karena EIGRP ini terdapat dua tipe routing protocol yang digunakan, yaitu:

- distance vector, dan

- link state.

C.RIP

RIP yang merupakan routing protokol dengan algoritma distance vector, yang menghitung jumlah hop (count hop) sebagai routing metric. Jumlah maksimum dari hop yang diperbolehkan adalah 15 hop. Tiap RIP router saling tukar informasi routing tiap 30 detik, melalui UDP port 520. Untuk menghindari loop routing, digunakan teknik split horizon with poison reverse. RIP merupakan routing protocol yang paling mudah untuk di konfigurasi.

RIP memiliki 3 versi yaitu :

- RIPv1 merupakan bagian dari distance vektor yang mencari hop terpendek atau router terbaik,rip versi 1 juga merupakan class pul routing.

- RIPv2 merupakan bagian dari distance vektor yang mencari hop terpendek atau router terbaik,rip versi2 juga merupakan class list routing.

- RIPng

D.Konfigurasi

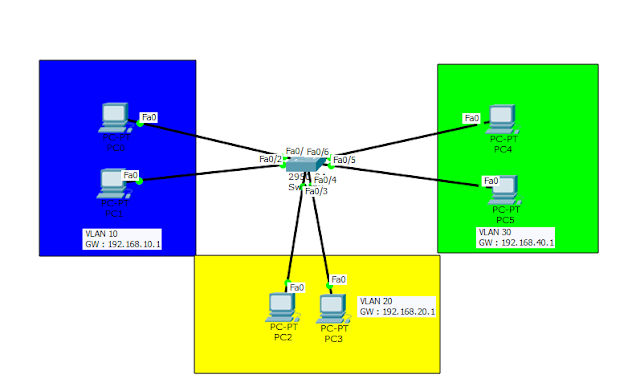

Pertama kita harus mengetahui terlebih dahulu Topologinya

Selanjutnya kita konfigurasi di daerah yang berwarna hijau, pada topologi ini kita menggunakan routing OSPF 10 area 0

Daftarkan Ip router yang berada di router 1

aldiR1>en

aldiR1#conf terminal

Enter configuration commands, one per line. End with CNTL/Z.

aldiR1(config)#int fa 0/0

aldiR1(config-if)#ip address 192.168.3.1 255.255.255.0

aldiR1(config-if)#no shut

aldiR1(config-if)#exi

aldiR1(config)#int se 2/0

aldiR1(config-if)#ip address 12.12.12.2 255.255.255.0

aldiR1(config-if)#no shut

aldiR1(config-if)#exi

aldiR1(config)#int se 3/0

aldiR1(config-if)#ip add 10.10.10.1 255.255.255.0

aldiR1(config-if)#no shut

aldiR1(config-if)#exi

aldiR1(config)#

aldiR1#

Setelah itu Daftarkan Ip di Router 2

aldiR2>en

aldiR2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

aldiR2(config)#int fa 0/0

aldiR2(config-if)#ip add 192.168.2.1 255.255.255.0

aldiR2(config-if)#no shut

aldiR2(config-if)#exi

aldiR2(config)#int se 2/0

aldiR2(config-if)#ip add 12.12.12.1 255.255.255.0

aldiR2(config-if)#no shut

aldiR2(config-if)#

aldiR2(config-if)#exi

aldiR2(config)#int se 3/0

aldiR2(config-if)#ip add 11.11.1

aldiR2(config-if)#ip add 11.11.11.1 255.255.255.0

aldiR2(config-if)#no shut

aldiR2(config-if)#exi

aldiR2(config)#

Lalu daftar kan Ip di Router 3

aldiR3(config)#int fa 1/0

aldiR3(config-if)#ip add 192.168.1.1 255.255.255.0

aldiR3(config-if)#no shut

aldiR3(config-if)#

aldiR3(config-if)#exi

aldiR3(config)#int se 2/0

aldiR3(config-if)#ip add 11.11.11.2 255.255.255.0

aldiR3(config-if)#no shut

aldiR3(config-if)#exi

aldiR3(config)#int se 3/0

aldiR3(config-if)#ip add 10.10.10.2 255.255.255.0

aldiR3(config-if)#no shut

aldiR3(config-if)#exi

aldiR3(config)#int fa 0/0

aldiR3(config-if)#ip add 172.16.30.1 255.255.255.252

aldiR3(config-if)#no shut

aldiR3(config-if)#exi

aldiR3(config)#

Setelah itu kita Routing OSPF di router 1, 2,& 3

aldiR1(config)#router ospf 10

aldiR1(config-router)#net 192.168.3.0 0.0.0.255 area 0

aldiR1(config-router)#net 12.12.12.0 0.0.0.255 area 0

aldiR1(config-router)#net 10.10.10.0 0.0.0.255 area 0

aldiR1(config-router)#exit

aldiR1(config)#

aldiR2(config)#router ospf 10

aldiR2(config-router)#net 192.168.2.0 0.0.0.255 area 0

aldiR2(config-router)#net 12.12.12.0 0.0.0.255 area 0

aldiR2(config-router)#net 11.11.11.0 0.0.0.255 area 0

aldiR2(config-router)#exit

aldiR2(config)#

aldiR3(config)#router ospf 10

aldiR3(config-router)#net 192.168.1.0 0.0.0.255 area 0

aldiR3(config-router)#net 11.11.11.0 0.0.0.255 area 0

aldiR3(config-router)#net 10.10.10.0 0.0.0.255 area 0

aldiR3(config-router)#net 172.16.30.0 0.0.0.3 area 0

aldiR3(config-router)#exi

aldiR3(config)#

Selanjutnya kita konfigurasi di daerah yang berwarna ungu, pada topologi ini kita menggunakan routing EIGRP 100

aldiR4(config)#int

fa 0/0

aldiR4(config-if)#ip

add 192.168.4.1 255.255.255.0

aldiR4(config-if)#no

shut

aldiR4(config-if)#exi

aldiR4(config)#int

se 2/0

aldiR4(config-if)#ip

add 14.14.14.1 255.255.255.0

aldiR4(config-if)#no

shut

aldiR4(config-if)#exi

aldiR4(config)#int

se 3/0

aldiR4(config-if)#ip

add 13.13.13.2 255.255.255.0

aldiR4(config-if)#no

shut

aldiR4(config-if)#exi

aldiR4(config)#

aldiR5(config)#int

fa 0/0

aldiR5(config-if)#ip

add 192.168.6.1 255.255.255.0

aldiR5(config-if)#no

shut

aldiR5(config-if)#exit

aldiR5(config)#int

se 2/0

aldiR5(config-if)#ip

add 14.14.14.2 255.255.255.0

aldiR5(config-if)#no

shut

aldiR5(config-if)#exit

aldiR5(config)#int

se 3/0

aldiR5(config-if)#ip

add 15.15.15.1 255.255.255.0

aldiR5(config-if)#no

shut

aldiR5(config-if)#exit

aldiR5(config)#

aldiR6(config)#int

fa 1/0

aldiR6(config-if)#ip

add 192.168.5.1 255.255.255.0

aldiR6(config-if)#no

shut

aldiR6(config-if)#exit

aldiR6(config)#int

se 3/0

aldiR6(config-if)#ip

add 13.13.13.1 255.255.255.0

aldiR6(config-if)#no

shut

aldiR6(config-if)#exit

aldiR6(config)#int

se 2/0

aldiR6(config-if)#ip

add 15.15.15.2 255.255.255.0

aldiR6(config-if)#no

shut

aldiR6(config-if)#exit

aldiR6(config)#int

fa 0/0

aldiR6(config-if)#ip

add 172.16.30.5 255.255.255.252

aldiR6(config-if)#no

shut

aldiR6(config-if)#exit

aldiR6(config)#

Setelah itu kita Routing EIGRP di Router 4, 5, & 6

aldiR4(config)#router

eigrp 100

aldiR4(config-router)#net

192.168.4.0

aldiR4(config-router)#net

14.14.14.0

aldiR4(config-router)#net

13.13.13.0

aldiR4(config-router)#no

auto-summary

aldiR4(config-router)#exit

aldiR4(config)#

aldiR5(config)#router

eigrp 100

aldiR5(config-router)#net

192.168.6.0

aldiR5(config-router)#net

14.14.14.0

aldiR5(config-router)#net

15.15.15.0

aldiR5(config-router)#no

auto-summary

aldiR5(config-router)#exit

aldiR5(config)#

aldiR6(config)#router

eigrp 100

aldiR6(config-router)#net

13.13.13.0

aldiR6(config-router)#net

15.15.15.0

aldiR6(config-router)#net

192.168.5.0

aldiR6(config-router)#net

172.16.30.4

aldiR6(config-router)#no

auto-summary

aldiR6(config-router)#exit

aldiR6(config)#

Selanjutnya kita konfigurasi di daerah yang berwarna biru, pada topologi ini kita menggunakan routing RIPv2

Daftarkan Ip router yang berada di router 7, 8, & 9

aldiR7(config)#int

fa 0/0

aldiR7(config-if)#ip

add 172.16.30.9 255.255.255.252

aldiR7(config-if)#no

shut

aldiR7(config-if)#exi

aldiR7(config)#int

fa 1/0

aldiR7(config-if)#ip

add 202.100.1.1 255.255.255.0

aldiR7(config-if)#no

shut

aldiR7(config-if)#exi

aldiR7(config)#int

se 2/0

aldiR7(config-if)#ip

add 100.10.30.1 255.255.255.0

aldiR7(config-if)#no

shut

aldiR7(config-if)#ex

aldiR7(config)#int

se 3/0

aldiR7(config-if)#ip

add 100.10.10.1 255.255.255.0

aldiR7(config-if)#no

shut

aldiR7(config-if)#exi

aldiR7(config)#

aldiR8(config)#int

fa 0/0

aldiR8(config-if)#ip

add 202.100.2.1 255.255.255.0

aldiR8(config-if)#no

shu

aldiR8(config-if)#exi

aldiR8(config)#int

se 2/0

aldiR8(config-if)#ip

add 100.10.30.2 255.255.255.0

aldiR8(config-if)#no

shu

aldiR8(config-if)#exi

aldiR8(config)#int

se 3/0

aldiR8(config-if)#ip

add 100.10.20.2 255.255.255.0

aldiR8(config-if)#no

shut

aldiR8(config-if)#exi

aldiR8(config)#

aldiR9(config)#int

fa 0/0

aldiR9(config-if)#ip

add 202.100.3.1 255.255.255.0

aldiR9(config-if)#no

shut

aldiR9(config-if)#

aldiR9(config-if)#exi

aldiR9(config)#int

se 2/0

aldiR9(config-if)#ip

add 100.10.20.1 255.255.255.0

aldiR9(config-if)#no

shut

aldiR9(config-if)#exi

aldiR9(config)#int

se 3/0

aldiR9(config-if)#ip

add 100.10.10.2 255.255.255.0

aldiR9(config-if)#no

shut

aldiR9(config-if)#exi

aldiR9(config)#

Setelah itu kita Routing RIPv2 di Router 7, 8, & 9

aldiR7(config)#router

rip

aldiR7(config-router)#version

2

aldiR7(config-router)#net

172.16.30.8

aldiR7(config-router)#net

202.100.1.0

aldiR7(config-router)#net

100.10.30.0

aldiR7(config-router)#net

100.10.10.0

aldiR7(config-router)#no

auto-summary

aldiR7(config-router)#exi

aldiR7(config)#

aldiR8(config)#router

rip

aldiR8(config-router)#ver

2

aldiR8(config-router)#net

202.100.2.0

aldiR8(config-router)#net

100.10.30.0

aldiR8(config-router)#net

100.10.20.0

aldiR8(config-router)#no

auto-summary

aldiR8(config-router)#exi

aldiR8(config)#

aldiR9(config)#router

rip

aldiR9(config-router)#ver

2

aldiR9(config-router)#net

202.100.3.0

aldiR9(config-router)#net

100.10.20.0

aldiR9(config-router)#net

100.10.10.0

aldiR9(config-router)#no

auto-summary

aldiR9(config-router)#exi

aldiR9(config)#

Langkah terakhir kita konfigurasi di daerah yang berwarna kuning, di router ini kita akan menyatukan routing OSPF, EIGRP, dan RIP dengan menggunakan Redistribution agar masing-masing routing bisa saling terkoneksi.

Daftarkan Ip router yang berada di ether 0/0, 1/0, 2/0

Router>en

Router#conf

t

Enter

configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname

aldiR10

aldiR10(config)#int

fa 0/0

aldiR10(config-if)#ip

add 172.16.30.2 255.255.255.252

aldiR10(config-if)#no

shut

aldiR10(config-if)#exi

aldiR10(config)#int

fa 1/0

aldiR10(config-if)#ip

add 172.16.30.6 255.255.255.252

aldiR10(config-if)#no

shu

aldiR10(config-if)#exi

aldiR10(config)#int

fa 2/0

aldiR10(config-if)#ip

add 172.16.30.10 255.255.255.252

aldiR10(config-if)#no

shu

aldiR10(config-if)#exi

aldiR10(config)#

Setelah itu kita konfigurasi redistribution

aldiR10(config)#router

ospf 10

aldiR10(config-router)#net

172.16.30.0 0.0.0.3 area 0

aldiR10(config-router)#redistribute

rip subnets tag 1

aldiR10(config-router)#redistribute

eigrp 100 subnets

aldiR10(config-router)#exi

aldiR10(config)#router

eigrp 100

aldiR10(config-router)#net

172.16.30.4

aldiR10(config-router)#

aldiR10(config-router)#redistribute

ospf 10 metric 1 1 1 1 1

aldiR10(config-router)#redistribute

rip metric 1 1 1 1 1

aldiR10(config-router)#exi

aldiR10(config)#router

rip

aldiR10(config-router)#ver

2

aldiR10(config-router)#net

172.16.30.8

aldiR10(config-router)#redistribute

ospf 10 metric 1

aldiR10(config-router)#redistribute

eigrp 100 metric 1

aldiR10(config-router)#exi

aldiR10(config)#

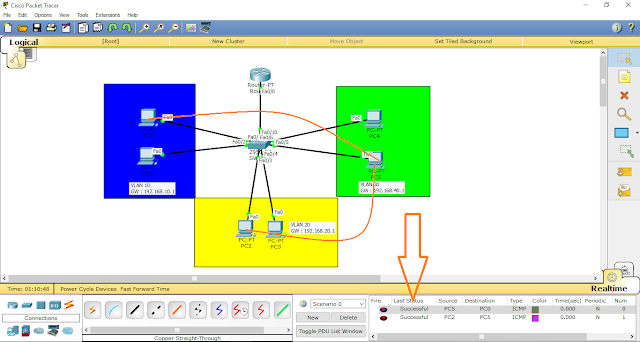

Setelah semua router kita konfigurasi selanjutnya kita cek dengan menggunakan Ping/Mengirim pesan jika Reply maka konfigurasi kita berhasil seperti contoh gambar di bawah ini yang telah kita test